De esta forma logré comunicar correctamente un MKT en modo cliente contra mi servidor OpenVPN bajo Debian.

El primer paso fue como ya se vio repetidas veces la creación de los certificados mediante el easy-rsa

y luego generar el servidor de openvpn para los mkt, este lleva una configuración particular

Veamos.

####################### INICIO CONFIG ##########################

# mktclientes.conf

# configuracion de tunel para mkt

###########################################

multihome

port 1194

proto tcp

dev tun

ca /etc/openvpn/clientes2/2.0/keys/ca.crt

cert /etc/openvpn/clientes2/2.0/keys/clientes2.crt

key /etc/openvpn/clientes2/2.0/keys/clientes2.key

dh /etc/openvpn/clientes2/2.0/keys/dh1024.pem

server 10.10.0.0 255.255.0.0

ifconfig-pool-persist /etc/openvpn/clientes2/ipp.txt

#########################################

#rutas existenten en al vpn

#rutas a enviar a todos los clientes

push “route 10.7.20.0 255.255.255.0”

route 192.168.50.0 255.255.255.0 #ruta ejemplo

route 192.168.51.0 255.255.255.0 #ruta ejemplo

route 192.168.52.0 255.255.255.0 #ruta ejemplo

route 192.168.53.0 255.255.255.0 #ruta ejemplo

#########################################

client-config-dir /etc/openvpn/clientes2/ccd

cipher AES-256-CBC

keepalive 10 30

persist-key

persist-tun

status /var/log/openvpn/clientes2.status.log 5

status-version 2

mute 20

log /var/log/openvpn/clientes2.openvpn.log

#***************** FIN DE LA CONFIG *************************

Desde luego, cada uno es libre de utilizar y la configuración que mas le guste, lo importante es que para el mkt se conecte las siguientes lineas

proto tcp

cipher AES-256-CBC

#comp-lzo (debe estar deshabilitado)

Configuracion el MKT

Luego al mkt deberemos copiar los certificados que necesitara para poder conectarse. La excepción para el mkt es que a demás del cliente.key, cliente.crt y ca.crt debo enviarle el ca.key .

Una vez copiados los files procedo a importar los certificados.

Luego de importarlos recomiendo siempre modificar los nombres por lo mas descriptivo posible. Es muy sabido que en 6 meses cuando debamos revisar la configuración no nos acordaremos ni de haberla realizada.

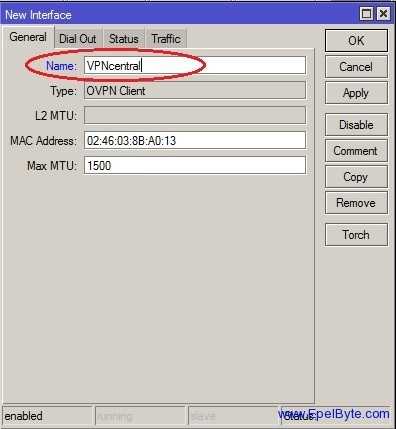

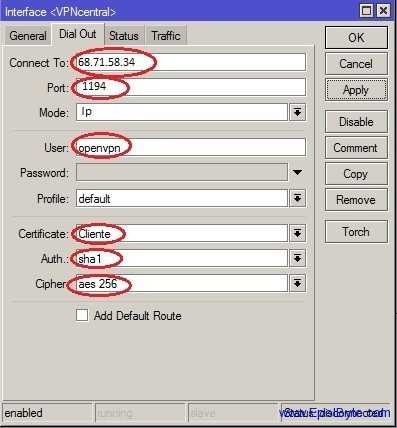

Ya con los certificados, podemos proceder al paso siguiente, crear la interface ovpn cliente.

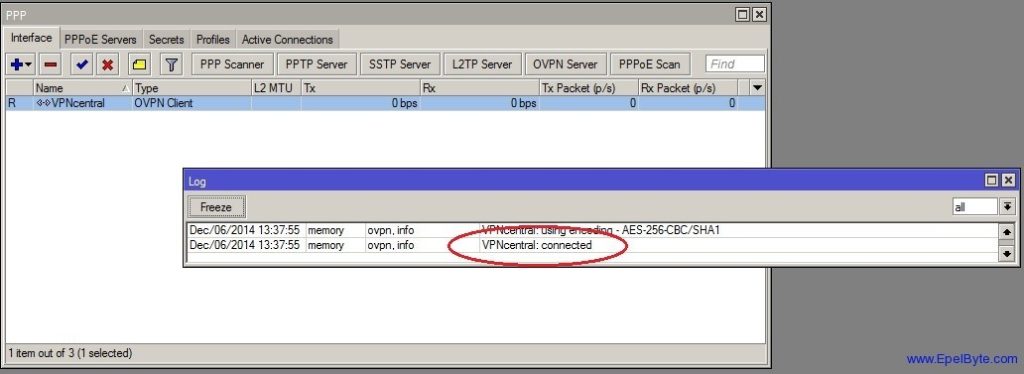

Luego de aceptar la nueva interface, podemos verla en ppp interface y a demás en el log su estado.

Si todo salio como lo esperado, debería de conectar sin inconveniente alguno.

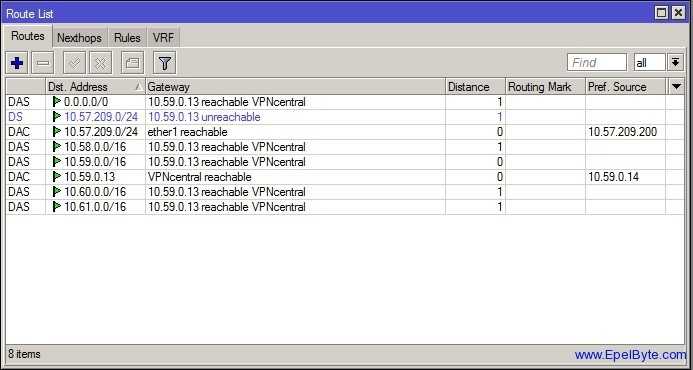

y que mejor que en el route list poder ver como recibió las rutas de ejemplo.

Saludos!

Hola estoy intentando levnatar una VPN tal cual la describis con un cliente MK. El problema que tengo es al importar los certificados, cuando me pide ingresar passphrase que no se lo que es y no lo he configurado anteriormente.

Saludos

Que tal David, la passphase es una contraseña que se le puede agregar al certificado cuando lo generaste. Puede llevar clave o no.. si no sabes lo que es posiblemente cuando la generaste no pusiste nada. Ahora bien si al momento de conectarte a esta ovpn desde un cliente debes de agregar una contraseña… proba con esa. Saludos!